Go应用程序需要注意的漏洞备忘单(2)

2024-09-26 来源:飞速影视

(3)远程代码执行

远程代码执行漏洞(RCE)是攻击者可以在他人的机器上执行其代码时发生的一类漏洞。当Web服务器成为目标时,攻击者通常通过HTTP请求注入恶意输入来实现远程代码执行漏洞(RCE),这些输入被服务器错误地评估为代码。

在Go中,开发人员经常使用net/rpc或grpc等数据包来允许通过网络远程调用方法。在这种情况下,确保任何过程调用来自受信任的来源非常重要。

(4)注入

当应用程序无法正确区分不受信任的用户数据和代码时,就会发生注入问题。例如以上所说的例子,通过代码注入的RCE就是一种注入漏洞。但注入漏洞也以其他方式表现出来。

(5)SQL注入

例如,在SQL注入攻击中,攻击者通过注入数据来操纵SQL命令。当应用程序没有正确验证用户输入时,攻击者可以插入SQL语言的特殊字符来扰乱查询逻辑,从而执行任意SQL代码。

SQL注入能够让攻击者代码更改应用程序SQL查询的结构,以窃取数据、修改数据或可能在底层操作系统中执行任意命令。防止SQL注入的最好方法是使用参数化语句,这使得SQL注入几乎不可能。

(6)NoSQL注入

数据库并不总是使用SQL。NoSQL数据库或NotOnlySQL数据库是不使用SQL语言的数据库。NoSQL注入是指将数据注入到这些数据库语言的逻辑中的攻击。NoSQL注入可能与SQL注入一样严重:它们可能导致身份验证绕过和远程代码执行。

(7)日志注入

用户可能会执行系统日志记录以监控网络中发生的恶意活动。但是有没有想过其日志文件条目可能会撒谎?与其他系统文件一样,日志文件可能会被恶意行为者篡改。攻击者经常修改日志文件以在攻击期间掩盖他们的踪迹。日志注入是攻击者可以更改其日志文件的方式之一。当攻击者欺骗应用程序在用户的日志文件中写入虚假条目时,就会发生这种情况。

当应用程序不清理写入日志的输入中的换行符“ ”时,通常会发生日志注入。攻击者可以利用换行符将新条目插入应用程序日志。攻击者可以利用日志中的用户输入的另一种方式是,他们可以将恶意HTML注入日志条目,以尝试在查看日志的管理员的浏览器上触发XSS。

为了防止日志注入攻击,需要一种方法来区分真实日志条目和攻击者注入的虚假日志条目。一种方法是在每个日志条目前添加额外的元数据,如时间戳、进程ID和主机名。用户还应该将日志文件的内容视为不受信任的输入,并在访问或操作它们之前对其进行验证。

相关影视

有五个姐姐的我就注定要单身了啊!!

2018/台湾/喜剧片

巨型漏洞

2022/法国/喜剧片

这个世界漏洞百出

2024/日本/日韩动漫

英雄们当国家需要你的时候

2013/其它/剧情片

不需要邮费

2017/美国/喜剧片

爱不需要承诺

2011/大陆/爱情片

我需要你

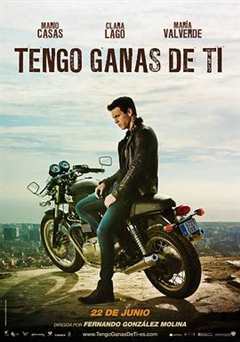

2012/西班牙/爱情片

合作伙伴

本站仅为学习交流之用,所有视频和图片均来自互联网收集而来,版权归原创者所有,本网站只提供web页面服务,并不提供资源存储,也不参与录制、上传

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

www.fs94.org-飞速影视 粤ICP备74369512号