Go应用程序需要注意的漏洞备忘单(7)

2024-09-26 来源:飞速影视

在开放式重定向攻击期间,攻击者诱骗用户访问通过向他们提供来自合法站点的URL来访问外部站点重定向到其他地方。这可以让用户相信他们仍然在原始网站上,并帮助诈骗者构建更可信的网络钓鱼活动。 为了防止开放重定向,需要确保应用程序不会将用户重定向到恶意位置。例如,可以通过验证重定向URL来完全禁止异地重定向。还有许多其他方法可以防止打开重定向,例如检查请求的引用者或使用页面索引进行重定向。但是由于验证URL很困难,开放重定向仍然是现代Web应用程序中的一个普遍问题。

(25)跨站请求伪造

跨站点请求伪造(CSRF)是一种客户端技术,用于攻击Web应用程序的其他用户。使用跨站点请求伪造(CSRF),攻击者可以发送假装来自受害者的HTTP请求,代表受害者执行不需要的操作。例如,攻击者可能会在未经许可的情况下更改密码或银行账户转账。

与开放式重定向不同,有一种防止跨站点请求伪造(CSRF)的万无一失的方法:结合使用跨站点请求伪造(CSRF)令牌和SameSite cookie,并避免使用GET请求进行状态更改操作。

(26)服务器端请求伪造

服务器端请求伪造(SSRF)或服务器端请求伪造是攻击者能够代表服务器发送请求时发生的漏洞。它允许攻击者“伪造”易受攻击的服务器的请求签名,从而在网络上占据特权地位,绕过防火墙控制并获得对内部服务的访问权限。

根据授予易受攻击服务器的权限,攻击者可能能够读取敏感文件、进行内部API调用以及访问隐藏管理面板等内部服务。防止SSRF漏洞的最简单方法是永远不要根据用户输入发出出站请求。但是,如果确实需要根据用户输入发出出站请求,则需要在发起请求之前验证这些地址。

(27)信任边界违规

“信任边界”是指不受信任的用户输入进入受控环境的位置。例如,一个HTTP请求在被服务器验证之前被认为是不可信的输入。

用户存储、传输和处理可信和不可信输入的方式应该有明显的区别。当不尊重这种区别并且信任和不信任的数据相互混淆时,就会发生信任边界违规。例如,如果受信任和不受信任的数据存储在同一个数据结构或数据库中,应用程序可能将这二者混淆。在这种情况下,不受信任的数据可能会被错误地视为已验证。

防止信任边界违规的一个很好方法是在验证之前永远不要将不受信任的输入写入会话存储。

相关影视

有五个姐姐的我就注定要单身了啊!!

2018/台湾/喜剧片

巨型漏洞

2022/法国/喜剧片

这个世界漏洞百出

2024/日本/日韩动漫

英雄们当国家需要你的时候

2013/其它/剧情片

不需要邮费

2017/美国/喜剧片

爱不需要承诺

2011/大陆/爱情片

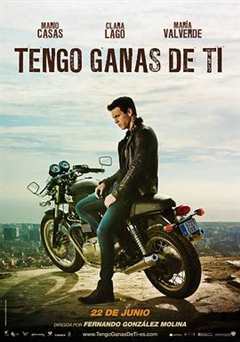

我需要你

2012/西班牙/爱情片

合作伙伴

本站仅为学习交流之用,所有视频和图片均来自互联网收集而来,版权归原创者所有,本网站只提供web页面服务,并不提供资源存储,也不参与录制、上传

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

www.fs94.org-飞速影视 粤ICP备74369512号