Go应用程序需要注意的漏洞备忘单(5)

2024-09-26 来源:飞速影视

(15)敏感数据泄露

当应用程序未能正确保护敏感信息时,就会发生敏感数据泄漏,从而使用户能够访问他们不应该获得的信息。这些敏感信息可能包括有助于攻击的技术细节,例如软件版本号、内部IP地址、敏感文件名和文件路径。它还可能包含允许攻击者对应用程序进行源代码审查的源代码。有时,该应用程序会泄露用户的私人信息,例如他们的银行帐号、电子邮件地址和邮寄地址。

应用程序泄漏敏感技术细节的一些常见方式是通过描述性响应头、带有堆栈跟踪或数据库错误消息的描述性错误消息、系统文件系统上的开放目录列表,以及在HTML和模板文件中显示注释。

(16)身份验证绕过

身份验证指的是在执行敏感操作或访问敏感数据之前证明自己的身份。如果未在应用程序上正确实施身份验证,攻击者可以利用这些错误配置来访问他们不能够访问的功能。

(17)访问控制不当

身份验证绕过问题本质上是不正确的访问控制。当应用程序中的访问控制实施不当并且可以被攻击者绕过时,任何时候都会发生不当的访问控制。然而,访问控制不仅仅包括身份验证。虽然身份验证要求用户证明他们的身份:“你是谁?”,但授权要求应用程序“允许此用户做什么?”。适当的身份验证和授权共同确保用户无法访问超出其权限的功能。

为用户配置授权有多种方式:基于角色的访问控制、基于所有权的访问控制、访问控制列表等。

(18)目录遍历

目录遍历漏洞是另一种不恰当的访问控制。当攻击者可以通过操纵用户输入字段中的文件路径来查看、修改或执行他们不应访问的文件时,就会发生这种情况。这一过程涉及通过将../字符或其他特殊字符添加到文件路径来操作应用程序,用于引用文件的文件路径变量。../序列指的是Unix系统中当前目录的父目录,因此通过将其添加到文件路径中,通常可以访问web目录之外的系统文件。

攻击者通常可以使用目录遍历来访问敏感文件,如配置文件、日志文件和源代码。为了防止目录遍历,应该验证插入到文件路径中的用户输入,或者避免直接引用文件名并改用间接标识符。

(19)任意文件写入

任意文件写入漏洞的工作方式与目录遍历类似。如果应用程序将文件写入底层机器,并通过用户输入确定输出文件名,则攻击者可能能够在他们想要的任何路径上创建任意文件或覆盖现有系统文件。攻击者可能能够更改密码文件或日志文件等关键系统文件,或将他们自己的可执行文件添加到脚本目录中。

相关影视

有五个姐姐的我就注定要单身了啊!!

2018/台湾/喜剧片

巨型漏洞

2022/法国/喜剧片

这个世界漏洞百出

2024/日本/日韩动漫

英雄们当国家需要你的时候

2013/其它/剧情片

不需要邮费

2017/美国/喜剧片

爱不需要承诺

2011/大陆/爱情片

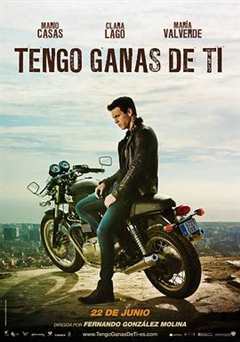

我需要你

2012/西班牙/爱情片

合作伙伴

本站仅为学习交流之用,所有视频和图片均来自互联网收集而来,版权归原创者所有,本网站只提供web页面服务,并不提供资源存储,也不参与录制、上传

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

www.fs94.org-飞速影视 粤ICP备74369512号